Рассказываем, что такое спуфинг, как он работает и как от него можно защититься

Мошенники не перестают изобретать новые схемы, используя интернет и мобильную связь. Слово спуфинг (от англ. spoofing) буквально значит подмена. Это обманный прием, когда мошенник имитирует легитимный источник, чтобы ввести в заблуждение человека или компьютерную систему. Такая подмена позволяет злоумышленникам завладеть секретными данными, внедрить вредоносные программы или навредить другими способами. Суть спуффинга заключается в манипуляции доверием, жертва искренне доверяет подложному источнику информации или каналу связи. Что такое спуфинг атака, чем спуфинг опасен и как от него защититься, – разберемся в этой статье.

Основа любой спуфинг-атаки — поддельные контакты (email, сайт) и психологический сценарий, вынуждающий человека выполнить нужное действие. Например, мошенник пришлет письмо, будто от вашего начальника, с просьбой срочно перевести деньги — и подкрепит ее убедительным предлогом. Они умеют манипулировать, точно зная, за какие ниточки потянуть, чтобы получить деньги без лишних вопросов.

Успешный спуфинг грозит заражением систем, кражей личных или корпоративных данных для новых атак, несанкционированным доступом в сети. В бизнесе это часто заканчивается шифрованием файлов с выкупом или утечкой информации, что ведет к крупным потерям.

Фишинг в основном играет на эмоциях: радость или страх заставляют забыть об осторожности. Мошенники забрасывают удочки — рассылают письма или сообщения с ложными обещаниями (например, о выигрыше бесплатных билетов). Цель — заманить по ссылке на поддельный сайт. Любые введенные там данные (пароли, карты) сразу оказываются у злоумышленников. Таким же образом заражают устройства вирусами для кражи информации.

Спуфинг-атака работает иначе: жертва не сомневается в подлинности источника. Преступники подменяют телефонные номера, счета или адреса, маскируя сообщения под легитимные. Увидев знакомый номер банка, человек теряет осторожность и переходит по опасной ссылке.

В случае email-спуфинга почтовый клиент жертвы может отобразить не просто похожий, а абсолютно реальный адрес знакомого отправителя — вплоть до почты вашего руководителя или матери. Это возможно из-за особенностей старого почтового протокола SMTP, разработанного ещё в эпоху, когда о безопасности не задумывались. Поле «адрес отправителя» в нём носит исключительно справочный характер и никак не проверяется, что позволяет злоумышленнику указать любой чужой адрес.

Отправить такое письмо просто, так как получить на него ответ невозможно без пароля от учётной записи, но ответ атакующему обычно и не нужен. Главная цель — заставить адресата выполнить требуемое действие: перейти по ссылке, ввести учётные данные или открыть вложение. Опасные файлы, запущенные пользователем, могут содержать вирусы или исполняемые скрипты, и заражение редко ограничивается одним компьютером — вредоносный код способен быстро распространиться по всей сети.

Эффективность email-спуфинга строится на манипуляциях. Социальная инженерия убеждает жертву выполнить требуемое действие – перевод или открытие вложения. К сожалению, поток поддельных писем невозможно остановить полностью. Виной тому протокол SMTP: он не требует подтверждения личности отправителя.

Caller ID изначально создавался для вполне себе благой цели — чтобы абонент видел, кто ему звонит. Но этот механизм легко использовать в мошеннических схемах. Для начала злоумышленники могут сделать так, чтобы звонок выглядел местным — с кодом вашего города или региона. Иногда для этого даже не нужен спуфинг: достаточно приобрести номер у местного оператора, что активно используют мошенники, включая зарубежные группировки. Локальный номер снижает настороженность — ведь кажется, что звонят «свои».

Однако на этом приёмы не заканчиваются. Полная подделка номера позволяет вывести доверие на новый уровень. Через VoIP-телефонию злоумышленники могут задать любой номер и имя в Caller ID — в том числе точно совпадающий с телефоном вашего банка, работодателя или близкого человека. В результате на экране появляется привычный и надёжный контакт, записанный в вашей телефонной книге, хотя на самом деле звонок идёт от мошенников. Сняв трубку, жертва рискует выдать им конфиденциальные данные, полагаясь на видимую «подлинность» звонка.

Подмена IP-адреса работает иначе, чем спуф (spoof) почты: ее цель – сети, а не люди. Злоумышленники применяют фальшивый IP, чтобы выдать свое сообщение за исходящее из надежного источника, например, из внутренней сети.

Они подменяют заголовки пакетов, используя IP настоящего, доверенного устройства. В результате пакеты от мошенника кажутся легитимными. Чаще всего эту подмену используют в крупных DDoS-атаках, способных вывести из строя целые сети. Поэтому нужно выявить ее максимально быстро.

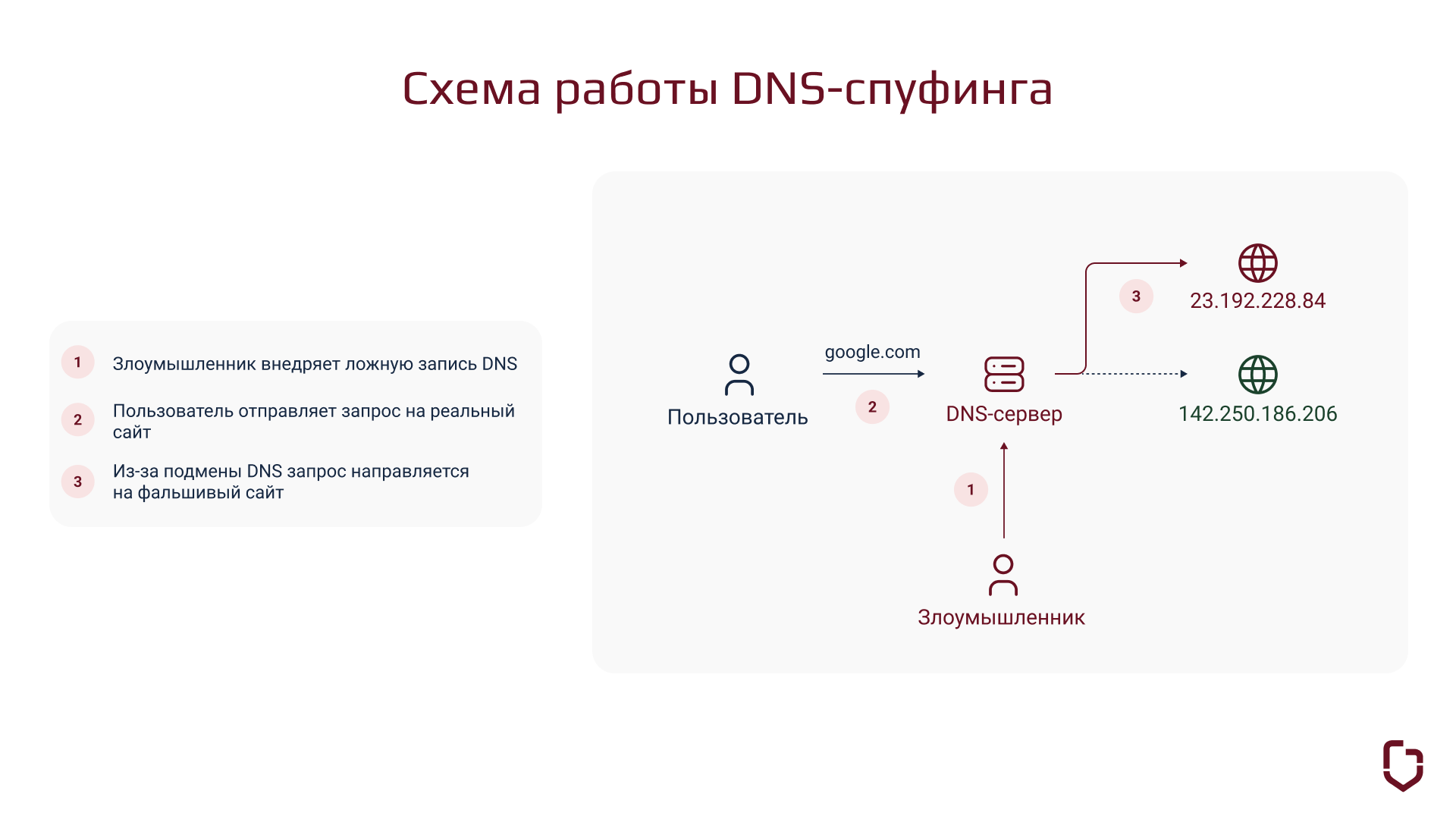

DNS-спуфинг — это не только отравление кэша, но и прямая подмена данных внутри сетевого пакета. Уязвимость здесь в том, что классический DNS-трафик передаётся в открытом виде, без шифрования, а значит, злоумышленник может вмешаться в процесс и изменить ответ. Именно для защиты от таких атак были разработаны протоколы DNSSEC.

При DNS-спуфинге подменяется не адрес DNS-сервера, а IP-адрес целевого ресурса, который пользователь запрашивает у своего поставщика DNS-услуг. Сценариев здесь два:

Обе техники позволяют направить трафик на мошеннический сайт, что открывает возможности для кражи учётных данных, обхода систем защиты или распространения вредоносного ПО.

Протокол ARP доставляет сетевые данные на правильные устройства. При ARP-спуфинге (или ARP-отравлении) злоумышленник рассылает по локальной сети поддельные ARP-сообщения. Это связывает MAC-адрес атакующего с IP-адресом настоящего компьютера или сервера в сети. Теперь весь трафик, предназначенный этому IP, пойдет мошеннику. Так он может перехватывать, подменять или блокировать данные.

Мошенники могут спуфить с помощью рассылок SMS, маскируясь под оператора связи, магазин или известную компанию. Знакомое название в поле отправителя создает ложное ощущение надежности источника.

Кажется, будто ваш банк просит подтвердить данные по ссылке, но это ловушка. Цель таких сообщений одна – похитить ваши средства.

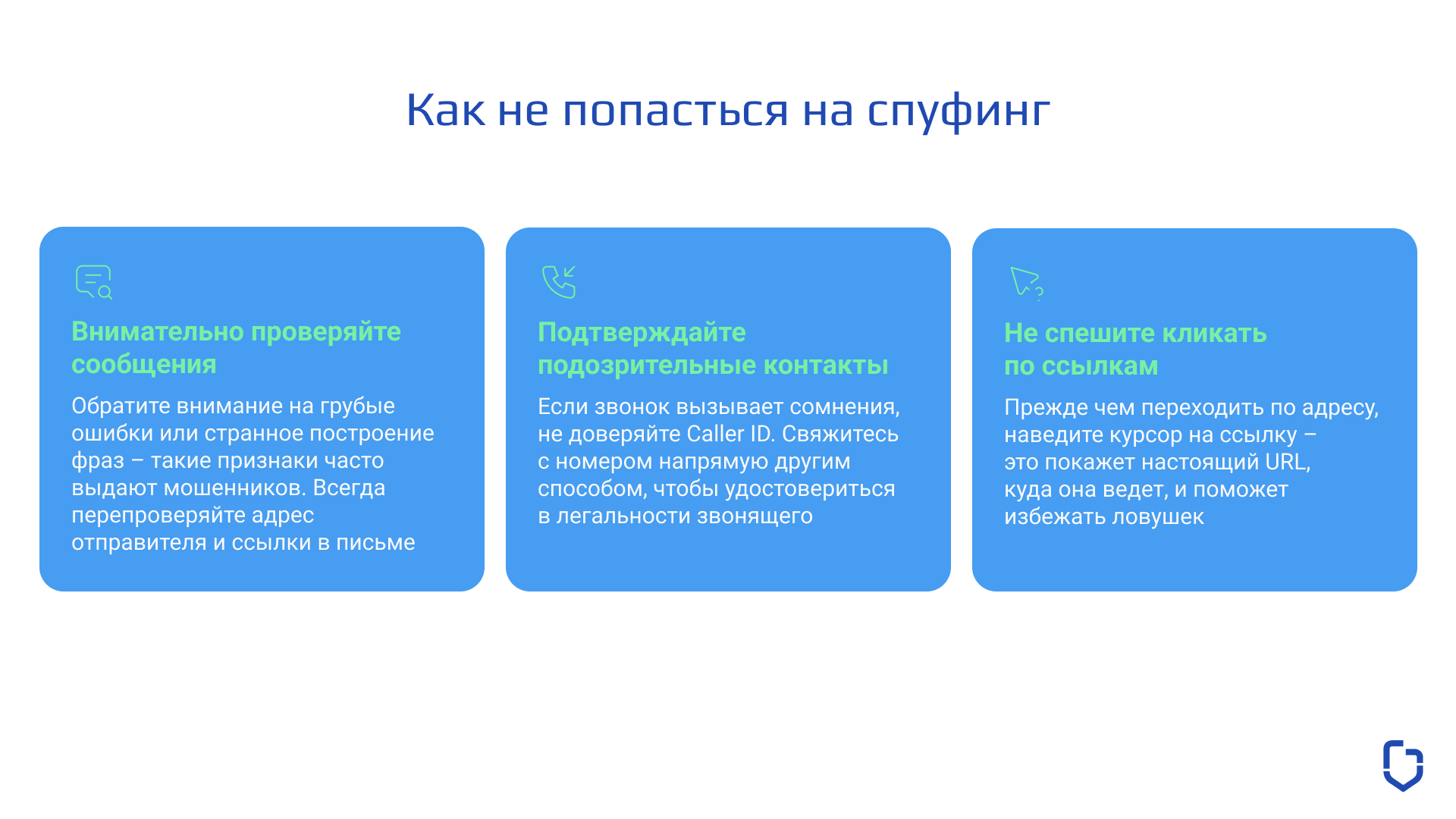

Спуфер выдает себя через навязчивую спешку и нестыковки. Злоумышленники искусственно создают срочность: сообщения или звонки настаивают на мгновенном переводе средств, «подтверждении учетной записи» или «обновлении сведений», пугая блокировкой. Крупные компании обычно не используют такие агрессивные методы. Внимание к адресу отправителя часто спасает: фальшивые email, номера или веб-адреса почти всегда содержат мелкие, но важные ошибки — опечатки (вроде paypa1.com), лишние знаки или необычные субдомены.

Непрошенные ссылки и вложения. Даже правдоподобное на первый взгляд сообщение становится подозрительным, если предлагает скачать файл (PDF, архив, «документ») или кликнуть по ссылке «для получения вознаграждения» или «во избежание сложностей». Язык тоже важен: обилие грамматических ошибок, неаккуратные фразы или неряшливый стиль не встречаются в официальной коммуникации солидных организаций.

Для спуфинга важнее всего — завладеть конфиденциальными данными. Требование сообщить пароль, CVV-код карты, PIN, полные банковские реквизиты или коды из SMS однозначно свидетельствует о мошенничестве. Должно насторожить отсутствие вашего имени в письме «от банка», звонок «из службы поддержки» в нерабочее время или SMS «от оператора» с незнакомого номера.

Чтобы снизить риск стать жертвой поддельных сообщений (спуфинг-атак), применяйте на практике несколько ключевых правил. Защититься от злоумышленников поможет бдительность и знание, как действовать в подозрительных ситуациях, когда мошенники пытаются вас обмануть; не паникуйте, но всегда проверяйте неочевидные запросы.

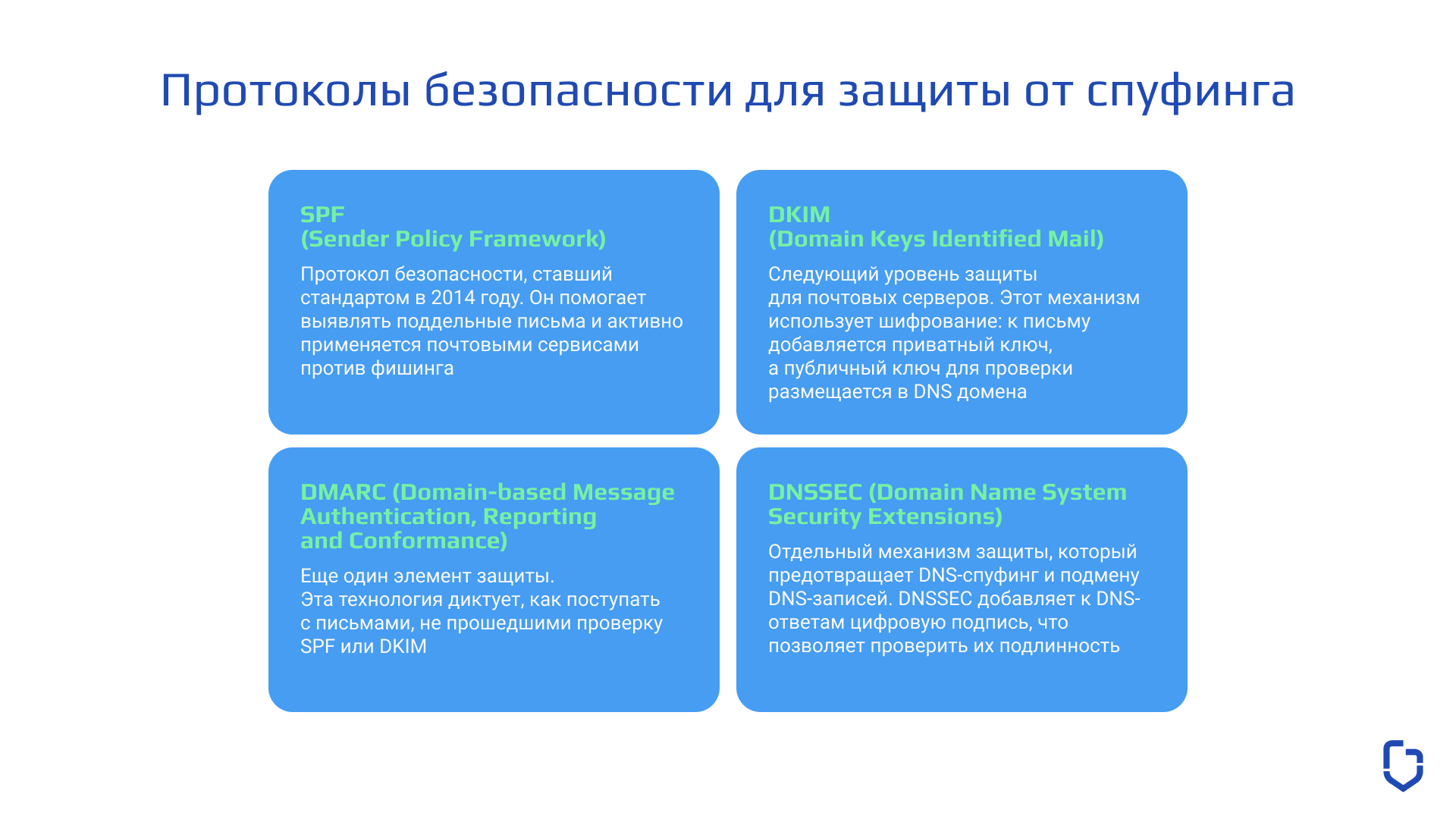

Внедряя аутентификацию электронной почты, вы контролируете, кто может рассылать письма от имени вашего домена. Это позволяет блокировать любые попытки несанкционированной отправки.

SPF (Sender Policy Framework) — протокол безопасности, ставший стандартом в 2014 году. Он помогает выявлять поддельные письма и активно применяется почтовыми сервисами против фишинга. Чтобы использовать SPF, владелец домена настраивает TXT-запись в DNS, перечисляя все IP-адреса, которым разрешено отправлять почту от его имени. Когда письмо приходит, сервер получателя сверяет IP-адрес отправителя с этим списком. Совпадение дает статус PASS в поле Received-SPF, отсутствие — FAIL. Получателям важно обращать внимание на этот статус, особенно если письмо содержит ссылки или вложения.

SPF — первичный индикатор того, что рассылку ведете именно вы. Его правильная настройка критична для безопасности и повышает шансы, что ваши письма дойдут до адресата.

DKIM (Domain Keys Identified Mail) — следующий уровень защиты для почтовых серверов. Этот механизм использует шифрование: к письму добавляется приватный ключ, а публичный ключ для проверки размещается в DNS домена. DKIM-проверка не пройдена, если ключи не совпадают или отсутствуют. Сервер получателя, обнаружив письмо, запрашивает ваш публичный ключ. С его помощью он расшифровывает скрытую подпись, подтверждающую подлинность отправителя. Отсутствие DKIM часто приводит к тому, что почтовые сервера просто отклоняют ваши письма. Это обязательный способ авторизации.

DMARC (Domain-based Message Authentication, Reporting and Conformance) еще один элемент защиты. Эта технология диктует, как поступать с письмами, не прошедшими проверку SPF или DKIM. Вы сами задаете правила обработки таких сообщений, отправленных якобы от вашего имени.

DNSSEC (Domain Name System Security Extensions) — отдельный механизм защиты, который предотвращает DNS-спуфинг и подмену DNS-записей. DNSSEC добавляет к DNS-ответам цифровую подпись, что позволяет проверить их подлинность. Это особенно важно для защиты от атак, связанных с перенаправлением трафика на поддельные сайты. Наши решения SkyDNS поддерживают протокол DNSSEC, чтобы обеспечить клиентам максимальную достоверность и целостность DNS-запросов.

Комплексная настройка SPF, DKIM, DMARC и DNSSEC значительно снижает риск как почтового, так и DNS-спуфинга, защищая репутацию компании и безопасность данных.

Первым делом важно объяснить команде, какие реальные риски спуфинг несет для имиджа компании. Чтобы эффективно противостоять угрозам, включите в обучение сотрудников аспекты информационной безопасности: