Fast-flux — это технология, при которой злоумышленники используют зараженные компьютеры для создания динамической сети. DNS-записи таких систем меняются очень быстро, порой каждые несколько минут. Это делает почти невозможным обнаружение и блокировку мошеннических серверов.

Обычно при запросе доменного имени DNS-сервер выдает фиксированный IP-адрес. Однако в Fast-Flux-сетях все иначе — вместо одного ответа система подставляет множество разных IP-адресов, которые быстро сменяют друг друга. Это достигается за счет минимального времени жизни DNS-записи (TTL), что позволяет злоумышленникам постоянно ротировать адреса из заранее подготовленного списка.

Технология Round Robin DNS тоже использует смену IP-адресов, но с другой целью — для балансировки нагрузки. Например, один пользователь Google попадает на сервер *google-server1*, а следующий — на *google-server2*. После обработки запроса использованный IP перемещается в конец очереди, чтобы равномерно распределять трафик.

Но если Round Robin — это легальный инструмент, то Fast-flux — его опасная имитация. Вместо серверов здесь зараженные компьютеры, образующие ботнет. Они работают как прокси, скрывая реальный источник атаки. Fast-flux бывает двух типов: одиночный (меняются только A-записи) и двойной (ротируются и DNS-серверы).

Технология Fast-Flux не появилась внезапно — она стала ответом на эволюцию как киберпреступных методов, так и средств киберзащиты.

В этот период Интернет быстро развивался, но системы безопасности оставались относительно простыми. Хакеры начали искать способы обойти фильтры, блокировки и "чёрные списки" доменов. Одним из решений стало быстрое изменение IP-адресов, к которым резолвится домен. Так они усложняли задачу защитным системам: к моменту, когда вредоносный адрес успевали заблокировать, домен уже указывал на другой IP.

Одним из первых масштабных кейсов стал ботнет Storm Worm, распространявшийся через электронную почту. Он использовал Fast-Flux для того, чтобы его C&C-серверы оставались доступными и ускользали от блокировок. Это был поворотный момент: технология получила массовое внимание как со стороны исследователей, так и киберпреступников.

Fast-Flux стал использоваться не только в ботнетах, но и для:

Появились и более сложные формы Fast-Flux — двухуровневые схемы, в которых и DNS-записи, и NS-серверы (name servers) постоянно изменялись. Это сделало обнаружение и блокировку ещё сложнее. О реальных атаках и их последствиях мы расскажем ниже.

В последние годы технология стала частью киберпреступного "сервиса". Тенденция тревожная: Fast-Flux-сети свободно могут арендовать даже начинающие злоумышленники через запретные darknet-маркетплейсы. Fast-Flux также стали применяться в связке с другими методами уклонения от обнаружения — например, DGA (Domain Generation Algorithms) и TLS encryption.

Обычные фишинговые атаки работают по простой схеме: создается поддельный сайт, рассылаются спам-письма, а жертвы заражаются через вредоносные ссылки. Такие схемы легко вычислить — достаточно отследить DNS-запись или IP-адрес мошеннического ресурса. Из-за этого срок жизни фишинговых страниц сократился до часов, а иногда и минут.

Злоумышленники стали маскировать серверы через цепочки прокси или скрывать их реальное местоположение. Это приводит к тому, что обнаружить проблему становится крайне тяжело. Но даже это не давало нужного масштаба — международное сотрудничество правоохранителей позволяло выявлять такие сети.

Вот какими преимуществами Fast-flux-сетей пользуются киберпреступники:

Fast-flux превратился в выгодный бизнес — он требует меньше ресурсов, но приносит больше прибыли, чем традиционные схемы. И пока существуют «пуленепробиваемые» хостинги и слабый межгосударственный контроль, эта технология будет оставаться популярной среди киберпреступников еще долгие годы.

Глобально существует две версии Fast-Flux: однопоточная и двухпоточная.

Когда инфицированный хост пытается подключиться к легитимному сайту, его запрос перехватывается и перенаправляется в ботнет. Конечной точкой становится главный управляющий сервер - Mothership. Основу этой сети составляют обычные домашние ПК, служащие на киберпреступников.

Перенаправлением занимается специальный flux-клиент. Его DNS-записи обновляются каждые 3-10 минут - стоит одному узлу выйти из строя, как его моментально заменяет другой. Такая система работает не только с веб-трафиком, но и поддерживает почтовые протоколы IMAP, SMTP, POP, что делает ее универсальным инструментом для киберпреступников.

Double flux представляет собой усложненную схему работы вредоносных сетей. В этом случае злоумышленники динамически меняют, помимо IP-адреса узлов (через DNS A-записи), серверы имен (NS-записи), отвечающие за доменную зону.

Такой подход создает двойной уровень защиты. Если обычный fast-flux скрывает только конечные точки, то double flux маскирует и саму систему DNS-серверов. В результате определить источник атаки становится крайне сложно, потому что следы ведут к постоянно меняющимся узлам в разных странах.

Раньше для нейтрализации ботнетов достаточно было найти центральный IRC-сервер. Сейчас же правоохранительным органам приходится иметь дело с тысячами зараженных компьютеров по всему миру, каждый из которых может выступать в роли временного DNS-сервера.

В апреле 2025 года эксперты из ведущих мировых организаций по кибербезопасности совместно выпустили рекомендации. Среди них — Агентство национальной безопасности США (АНБ), Агентство по кибербезопасности и безопасности инфраструктуры (CISA), ФБР, а также аналогичные структуры из других стран. Они включили Fast-Flux в список самых опасных современных хакерских технологий. Эта система динамической маскировки атакующей инфраструктуры продолжает набирать популярность среди киберпреступников.

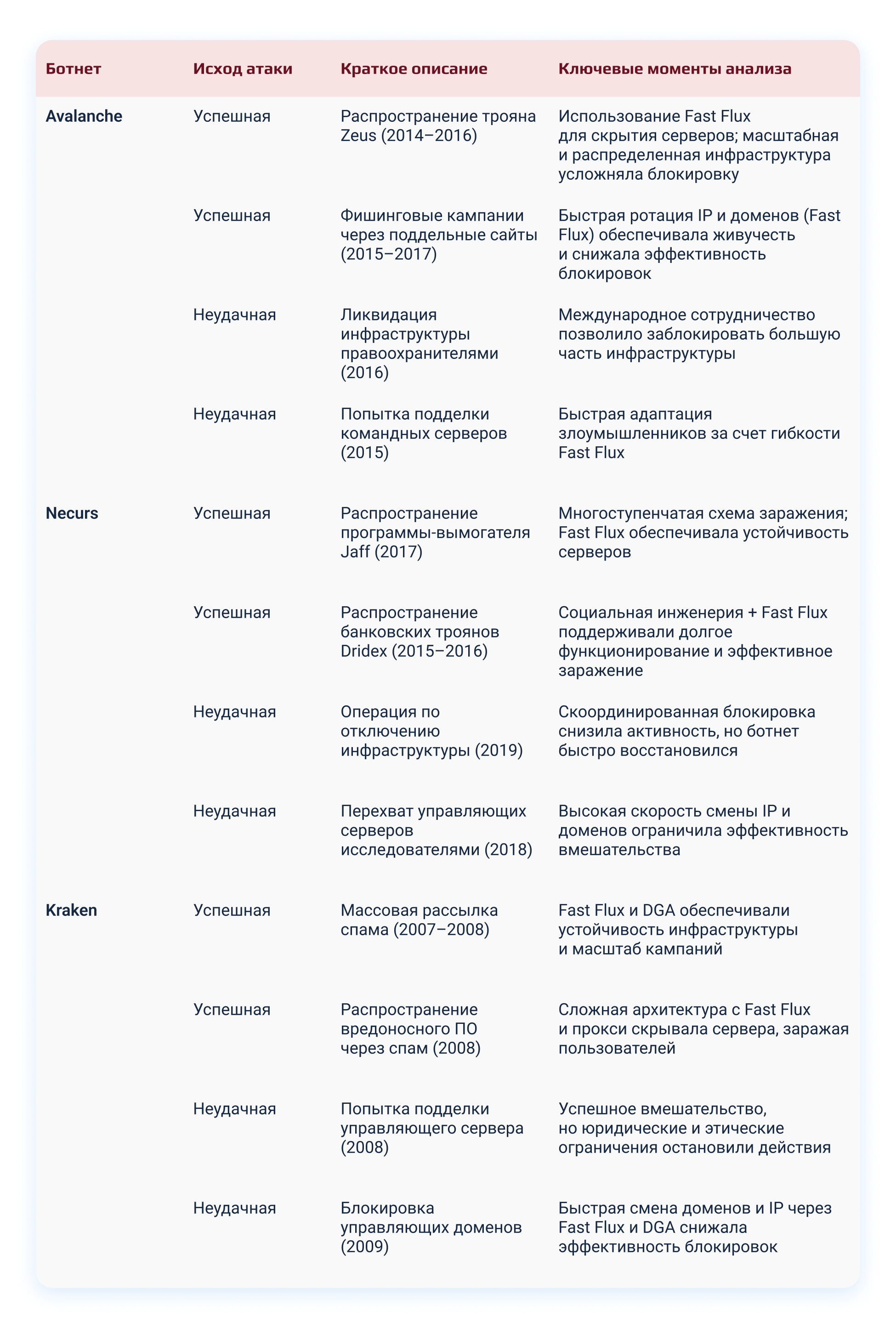

За последние годы зафиксированы несколько резонансных случаев применения Fast-Flux. Рассказываем о самых интересных.

Летом 2024 года клиенты одного из крупнейших американских банков стали жертвами продуманной фишинг-атаки. Преступники не ограничились банальной подделкой банковского сайта — они развернули целую сеть для обхода защиты. Ключевой особенностью стало применение технологии Fast Flux, которая динамически меняла IP-адреса фишинговых серверов, используя зараженные устройства по всему миру. Такой подход делал оперативное блокирование мошеннических ресурсов практически невозможным. Схема начиналась с обманчиво правдоподобных SMS, где указывались последние цифры реальной карты получателя. Переход по ссылке приводил на искусно сделанную копию сайта Chase Bank. Здесь система сначала анализировала параметры устройства и поведения посетителя с помощью сложного JavaScript-кода. Только убедившись в «надежности» жертвы, мошенники показывали дополнительные поля для ввода конфиденциальных данных, включая коды из SMS. Украденные данные моментально пускались в дело. Преступники действовали по отработанному алгоритму:

Вместо настоящих апдейтов пользователи получают опасные трояны Stealc и Lumma, способные похищать банковские данные, пароли и даже доступ к криптовалютам. Атака построена на тонкой социальной инженерии. На скомпрометированных сайтах появляются безупречно поддельные уведомления, требующие срочно обновить Chrome, Firefox или Edge. Ничего не подозревающие жертвы скачивают файлы типа "BrowserUpdate.exe", которые на самом деле являются троянскими программами. Техническая сторона атак впечатляет своей изощренностью. Злоумышленники используют замаскированный JavaScript для анализа системы жертвы, загружают вредоносные компоненты через легальные CDN-сервисы и применяют многоступенчатую схему инфицирования с искусственными задержками, чтобы обойти защиту.

Киберпространство Украины и Румынии столкнулось с технически сложной DDoS-кампанией, сочетающей несколько видов атак. Злоумышленники задействовали мощные ботнеты из взломанных IoT-устройств, генерируя трафик объемом до 600 Гбит/с. Особенностью стало комбинирование сетевых (TCP/UDP-флуд) и прикладных (HTTP-запросы) атак, что значительно усложнило фильтрацию. Атака отличалась продуманной тактикой: злоумышленники маскировали трафик под легитимный, используя спуфинг IP-адресов и ротирующие прокси-серверы. Часть вредоносных запросов шла через облачные платформы вроде AWS, что затрудняло их оперативное блокирование. Параллельно с DDoS отмечались попытки эксплуатации уязвимостей в веб-приложениях. Наибольший урон понесли финансовый сектор и телеком-компании. Некоторые банки временно приостанавливали онлайн-операции, а операторы связи фиксировали перебои в передаче данных.

Киберпреступная группировка Avalanche активно применяла Fast Flux в своих атаках, создавая фишинговые ловушки и распространяя вредоносные программы. Среди их инструментов был печально известный троян Zeus и техника перехвата трафика MITM, позволявшие похищать банковские реквизиты и личную информацию жертв.

Тридцать стран объединились, чтобы разгромить Avalanche — легендарную преступную платформу, семь лет остававшуюся неуязвимой для правоохранителей. С 2009 года этот теневой хостинг обеспечивал киберпреступникам полную анонимность, зарабатывая на распространении вирусов и мошеннических схем.

Avalanche работала как цифровой камуфляж. Сотни зеркальных серверов по всему миру, слои зашифрованных прокси, автоматическое переключение между доменами — техническая мощь системы впечатляла даже экспертов по кибербезопасности. Ежемесячно через платформу запускались сотни тысяч атак: от краж банковских данных до масштабных ransomware-кампаний.

На подготовку спецоперации ушло четыре года. В итоге удалось задержать пятерых организаторов в Германии и Восточной Европе, конфисковать три десятка серверов и закрыть 800 тысяч мошеннических доменов. По данным Europol, это предотвратило финансовые потери на сумму, превышающую полмиллиарда евро.

В мае 2017 года ботнет Necurs провел масштабную кампанию по распространению шифровальщика Jaff через фишинговые письма. Жертвы получали письма с безобидными на вид PDF-вложениями, которые при открытии запускали цепочку заражения. Сначала активировался скрытый JavaScript, затем загружался вредоносный Word-документ, который, в свою очередь, скачивал и запускал зашифрованный исполняемый файл вымогателя.

Такая многоэтапная схема распространения позволяла обходить традиционные системы защиты. Каждый следующий этап активировался только после успешного выполнения предыдущего, что делало атаку более целенаправленной и эффективной.

В 2007–2008 годах ботнет Kraken установил новые стандарты мощности и скрытности в киберпреступном мире. Эта сеть контролировала свыше 400 тысяч компьютеров по всему миру, включая корпоративные системы крупнейших компаний. Его производительность поражала - каждый зараженный ПК мог рассылать до 500 тысяч спам-сообщений ежедневно.

Kraken отличался технической изощренностью. Для защиты коммуникаций использовалось сложное шифрование, а постоянная смена IP-адресов через Fast Flux и генерация случайных доменных имен (DGA) делали сеть практически неуязвимой для блокировок. Многоуровневая система прокси-серверов надежно скрывала реальные командные центры.

Распространение происходило через фишинговые письма с зараженными PDF, JavaScript и Office-документами, а также через эксплойты браузерных уязвимостей. Ботнет распространял целый арсенал вредоносного ПО - от банковских троянов до программ-шпионов.

Пик активности Kraken пришелся на массовые спам-кампании, рекламирующие мошеннические финансовые услуги, поддельные лекарства и онлайн-казино. Хотя исследователям из TippingPoint удалось частично перехватить контроль над сетью, полная нейтрализация оказалась невозможной из-за риска нарушить работу важных систем.

Государственные учреждения и операторы важнейшей инфраструктуры должны выстраивать тесное взаимодействие с интернет-провайдерами, специалистами по кибербезопасности и сервисами по DNS-защите. Только оперативный обмен актуальными данными позволит выявлять и блокировать Fast-Flux-активность своевременно.

Некоторые легитимные сервисы вроде CDN могут имитировать поведение Fast-Flux. Чтобы избежать ложных срабатываний, составляйте белые списки проверенных сервисов.

Блокировка опасных доменов и IP реализуется через специальные DNS-ответы или настройки брандмауэров. Перенаправление подозрительного трафика на аналитические серверы помогает выявлять зараженные узлы. Обратите особое внимание IP-адресам, ранее участвовавшим в Fast-Flux-атаках.

Специалисты CISA в своих рекомендациях советуют проводить комплексную стратегию защиты, объединяющую несколько ключевых элементов. Непрерывный анализ DNS-трафика позволяет выявлять подозрительные адреса на ранних этапах. Системы репутационной фильтрации автоматически блокируют доступ к подозрительным доменам, а черные списки вредоносных IP-адресов предотвращают подключение к опасным ресурсам.

Cloudflare в своих рекомендациях делает акцент на Protective DNS-сервисах, которые перехватывают и нейтрализуют угрозы до их попадания в корпоративную сеть. Мы в SkyDNS также рекомендуем делать акцент на защиту DNS уровня для предиктивного перехвата и своевременной нейтрализации угроз.

Обмен индикаторами компрометации с доверенными партнерами и участие в отраслевых инициативах значительно повышают эффективность защиты. Особенно важно реагировать максимально быстро, поскольку жизненный цикл Fast-Flux-доменов зачастую ограничивается несколькими днями.